Les attaques du trojan DNS Changer (un cheval de Troie, aux effets « similaires » à un virus) redeviennent d’actualité car divers articles de presse l’évoquent de nouveau. Pour les machines infectées, la date du 9 juillet pourrait marquer la fin de leur fonctionnement, en fait, la fin de l’accès à votre fournisseur Internet habituel, est-t-il rappelé. Le sujet n’est pas nouveau (y compris sur Come4News), mais il n’est pas inutile de revenir sur la question en communiquant quelques informations pratiques.

Voici déjà plus d’un an, Rui, l’un des contributeurs de Come4News les plus férus d’informatique, alertait notre communauté (voir : « Black-out Internet : opération cybercriminalité »). Depuis, les choses ont un peu évolué mais j’ai été frappé par le flou des informations récentes de la presse traditionnelle relayant des dépêches d’agence. Voici donc quelques infos que j’espère plus pratiques que ce que vous pourrez lire ailleurs.

Le cheval de Troie DNS Changer visait à rediriger vos liaisons Internet vers divers serveurs aux mains de pirates informatiques. Ce logiciel malfaisant, mis au point par une équipe estonienne ne pourra plus servir à pomper diverses informations sensibles dans les données de vos disques durs puisque le FBI et d’autres services ont réussi à temps à mettre la main sur les serveurs des cybercriminels. Mais il subsiste un risque que, à la date du 9 juillet prochain, les machines infectées ne puissent pas fonctionner correctement (ne puissent se connecter à Internet).

Que faire ?

Les informations diffusées par la presse se contentent généralement de conseiller d’accéder à un site dédié administré par le FBI étasunien. Ma première précaution a consisté à déterminer que le site en question était bien un site officiel et que les liens qu’il indiquait pour vérifier si sa machine était infectée n’étaient pas d’autres sites pirates.

Pour les francophones, un site canadien et un belge sont désignés capables de détecter si votre machine est infectée.

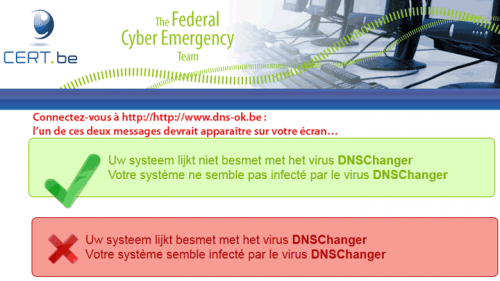

Dans un premier temps, connectez-vous à http://dns-ok.be. C’est fait ? Or donc, si votre machine est saine (en tout cas n’héberge pas DNS Changer), vous verrez apparaître une page bilingue avec un encart vert vous signalant « votre système ne semble pas infecté par le virus DNSChanger ». Vous avez en fait accédé à l’adresse http://193.190.198.221.

Si votre machine est infectée, ce sera le contenu de la page http://193.190.198.222 qui s’affichera avec un encart en rouge signalant que « votre système semble infecté… ». Que faire alors ?

J’avais consulté préalablement le document original en anglais du FBI, déjà ancien, qui ne donnait que ce conseil : « consulter un professionnel ». En effet, à l’époque, aucune rustine (logiciel éradiquant un virus particulier) n’était disponible. Depuis, Symantec, Hitman Pro, Microsoft, et d’autres en ont fourni.

Déjà, ce malware n’affecte que les ordinateurs sous systèmes Apple MacIntosh ou Microsoft Windows (dont, les Unix-Linux-like ne sont pas affectés). Ensuite, malheureusement, la page d’avertissement n’est guère rassurante : « si aucun de ces programmes ne parvient à supprimer DNSChanger (…) l’unique solution est de réinstaller complètement votre ordinateur ». Ce qui suppose une sauvegarde préalable de vos données, un reformatage à blanc de vos disques durs, une réinstallation du système (MS Windows X.x… Windows 8 ou Mac Os). Là, si vous ne savez pas trop le faire, effectivement, adressez-vous à un professionnel (comptez une trentaine d’euros pour réinstaller le système, réinstallez ensuite vous-même tous vos logiciels l’exigeant : attention, pour certains, il faudra les désactiver en ligne via un site de votre fournisseur, en particulier Adobe pour ses suites CSx).

Mon unité centrale n’ayant été semble-t-il pas infectée, mon anti-virus et malwares Security Essentials a pu se mettre à jour depuis des mois. Si, chez vous, ce n’était pas le cas, soit que DNS Changer vous ait empêché de télécharger les mises à jour, méfiez-vous. Notez qu’il existe de multiples variantes de DNSChanger…

Pas de panique !

Bref, rassurez-vous toutefois, si, le 9 juillet, vous n’avez plus aucune connexion Internet, il est fort probable que votre fournisseur d’accès (Free, SFR, Orange ou autre) aura une solution à vous proposer qui ne vous obligera pas à reformater à blanc tous vos disques durs.

Par conséquent, quel que soit le résultat du test proposé par Microsoft ou un fabricant d’anti-virus et malwares, ne paniquez pas et ne vous lancez pas déjà dans une opération longue et souvent complexe.

Ce qui risque de se produire pour les machines infectées le 9 juillet, c’est que simplement les serveurs vers lesquels l’adresse de votre FAI (fournisseur d’accès) a été redirigée seront mis en drapeau voire détruits, vous n’aboutirez donc qu’à une adresse de type 404.

Pour le moment, et cela s’adresse à toutes et tous, procédez donc à une sauvegarde de vos données personnelles cruciales… car malheureusement, après DNSChanger, il y en aura forcément d’autres que vos logiciels de protection n’arriveront pas forcément à bloquer ou détecter puis éradiquer…

Il y a plusieurs variantes de DNS changer et cela n’est pas prêt de s’arrêter mais la grosse faille de l’époque ou 30% des serveurs DNS avaient une faille non corrigée( il y fallu 6 mois pour que les serveurs soient corrigés sans qu’on le soit avertit!): ce n’est plus le cas, heureusement! Mais l’ingéniosité des pirates est telle que la course des éditeurs d’anti virus ont un train de retard

[b]A moins que certains éditeurs pour vendre leur anti-virus …[/b]